Wer kennt sie nicht. Männer-Frauen-Klischees: Männer sind nicht empathisch und Frauen im Bereich... » weiterlesen

IoT-Security umfasst den Schutz von IoT-Geräten und IoT-Daten. Zum Schutz des IoT-Equipments gehören das Onboarding, die Bereitstellung sowie die Identifizierung und Authentifizierung der Geräte. Der IoT-Datenschutz beinhaltet einerseits die Vertraulichkeit und Integrität der Kommunikation und andererseits den Schutz vor bösartigen Geräten und den Schutz der Daten im Ruhezustand.

Herausforderungen bei IoT-Security

1. Mangelnde Priorität der Sicherheit

Der Markt für IoT-Geräte wächst exponentiell. Die Zahl der intelligenten Geräte, die mit dem Internet verbunden sind, steigt jährlich. Um von der riesigen Nachfrage nach IoT-Geräten zu profitieren und um den Anschluss nicht zu verpassen, bringen die Anbieter neue Geräte so schnell wie möglich auf den Markt. Während das Gerät entwickelt wird, bleibt aber oft wenig Zeit für die Sicherheit oder für kritische Fragen von Sicherheitsexpert:innen.

2. Begrenztes Sicherheitspotenzial

IoT-Geräte, wie zum Beispiel Sensoren, haben in der Regel eine begrenzte Kapazität. Sicherheitsmaßnahmen wie die Verschlüsselung von Daten vor der Speicherung und die Verschlüsselung von Verbindungen mit TLS/SSL sind daher nicht immer möglich.

3. IoT-Geräte sind nicht immer in Unternehmensgebäuden

IoT-Geräte befinden sich nicht zwingend im Unternehmen bzw. sind darin entsprechend gesichert. Es gibt viele Geräte, die keinen festen Standort haben, wie zum Beispiel GPS-Tracker oder Sensoren, die den Wasserstand oder die Luftfeuchtigkeit in landwirtschaftlichen Gebieten messen. Solche Geräte sind eine leichte Beute für Angreifer, die Messdaten beeinflussen wollen.

4. Keine Leitlinien für ein sicheres IoT

Bislang gibt es keine oder nur wenige Regelungen für sichere IoT-Geräte, sodass es in vielen Fällen für die Nutzer:innen und Anbieter unklar ist, welche Sicherheitsstandards sie für IoT-Geräte anwenden müssen.

5. Unzureichendes Risikobewusstsein der Nutzer:innen

Für viele Nutzer:innen ist es schon schwer genug, nicht auf die Tricks der Hacker hereinzufallen, auch ohne intelligent vernetzte Geräte. Mitarbeitende in die Lage zu bringen, bekannten Angriffsmethoden wie Phishing und Malware-Angriffen per E-Mail zu widerstehen, ist eine Herausforderung für sich. Deswegen macht das IoT die Dinge für die Nutzer:innen noch komplexer. Denn das Unternehmen verwendet IoT-Daten, um Prozesse voranzutreiben, den Service zu verbessern oder als Grundlage für bedeutende Entscheidungen. Allerdings ist es den anwendenden Personen manchmal nicht klar, dass ein Gerät wertvolle Daten liefert, mit denen ein sorgfältiger Umgang erforderlich ist.

Die wichtigsten Sicherheitsmerkmale für IoT-Lösungen

Um trotz der Herausforderungen sichere IoT-Lösungen zu schaffen, müssen folgende Sicherheitsmerkmale genau betrachtet werden:

- Authentifizierung: IoT-Geräte müssen identifiziert und authentifiziert werden, bevor sie dem IoT-Netz beitreten. Jede Einheit im IoT-Netz benötigt eine eindeutige Kennung (unique identifier = UID). Dazu gehört auch die Authentifizierung in heterogenen Netzen.

- Vertraulichkeit: IoT-Daten dürfen nur für autorisierte Benutzer zugänglich sein. Vertrauliche Nachrichten müssen vor Hackern geschützt werden.

- Redundanz: Wenn ein Gerät in einem IoT-Netzwerk ausfällt oder gefährdet wird, müssen andere Geräte in der Lage sein, ein Mindestmaß an Sicherheitsfunktionalität mit entsprechenden Sicherheitsdiensten bereitzustellen. Auch müssen sie in der Lage sein, die IoT-Lösung vor jedem Angriff zu schützen.

- „Data Freshness“: Eine IoT-Lösung benötigt Zugriff auf die neuesten Nachrichten oder Daten, um selbst bei einem Sicherheitsverstoß effektiv zu funktionieren.

- Anonymität und Missbrauch: In manchen Situationen möchten die Nutzer:innen von IoT-Lösungen ihre Identität geheim halten und brauchen die Gewissheit, dass ihre persönlichen Daten nicht missbraucht werden können.

- Haftung: Im Falle von Missbrauch, Verlust, Diebstahl oder ungewöhnlichen Ereignissen sollten Verantwortlichkeiten zwischen den verschiedenen Beteiligten festgelegt werden.

IoT-Security Best Practices

Eine umfassende Sicherheitsstrategie kann unter aktiver Beteiligung der verschiedenen Stakeholder, die an der Herstellung, Entwicklung und dem Einsatz von IoT-Geräten und -Infrastrukturen beteiligt sind, auf der Grundlage von empfohlenen Best Practices entwickelt werden. Deshalb sollten folgende Bereiche beim Entwickeln einer IoT-Security-Strategie betrachtet werden:

- IoT-Hardware-Hersteller/-Integrator:

- Umfang der Hardware auf ein Minimum

- Anforderungen

- Hardware manipulationssicher machen

- Um sichere Hardware herum bauen

- Upgrades sicher machen

- Entwickler von IoT-Lösungen:

- Anwenden von Best Practices bezüglich sicherer Software

- Entwicklungsmethodik

- Wählen Sie Open-Source-Software mit Sorgfalt

- Integrieren Sie mit Bedacht

- IoT-Lösungsanbieter:

- Sichere Bereitstellung von Hardware

- Authentifizierungsschlüssel sicher aufbewahren

- Betreiber einer IoT-Lösung:

- Halten Sie das System auf dem neuesten Stand

- Physischer Schutz der IoT-Infrastruktur

- Schutz vor bösartigen Aktivitäten

- Häufige Überprüfung

- Schutz der Cloud-Anmeldeinformationen

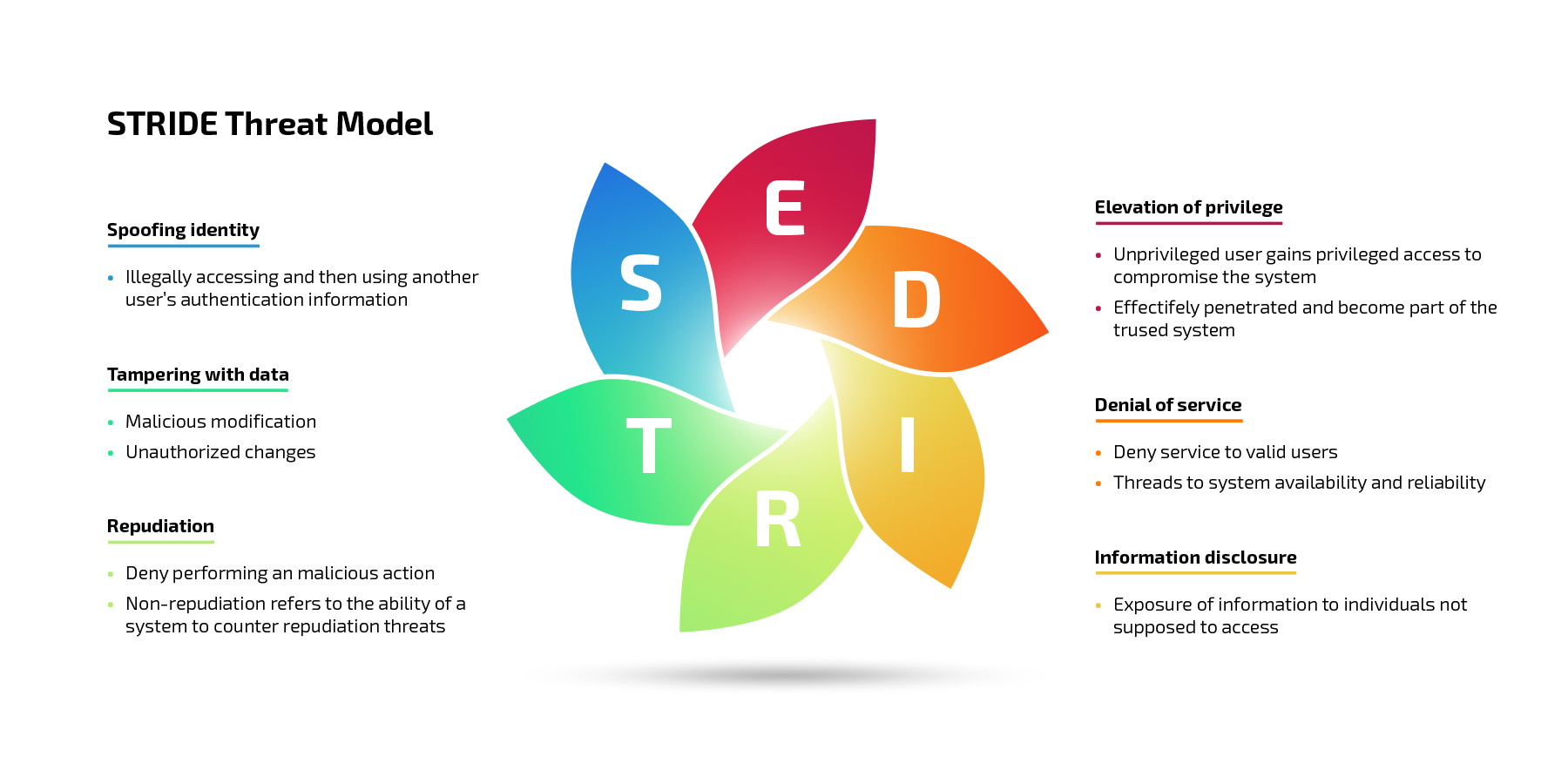

Sicherheitsmodell STRIDE

Um dennoch entstehende Sicherheitsrisiken zu unterscheiden kann das Modell STRIDE eingesetzt werden. Dabei werden IoT-Sicherheitsbedrohungen anhand 6 verschiedener Kategorien unterschieden: Spoofing (Identitätsverschleierung), Tampering (Manipulation), Reputation (Verleugnung), Information Disclosure (Verletzung der Privatsphäre oder Datenpanne), Denial of Service (DOS, Verweigerung des Dienstes) und Elevation of Privilege (Rechteausweitung, Zugriffsrechte).

Quelle: The STRIDE Threat Model

Die Sicherheit ist heute eine der größten Herausforderungen für das Internet der Dinge. Bei der Entwicklung neuer IoT-Lösungen müssen Unternehmen deshalb allumfassend denken und die Auswirkungen von Sicherheit und Datenschutz von Anfang an berücksichtigen. Wichtig ist dabei die Auswahl von den Partnern, Tools und Methoden, die am besten geeignet sind, um sowohl bestehende als auch neue Technologien in einzigartigen IoT-Umgebungen zu betreuen.